WordPressサイトが古いプラグイン経由でハッキングされた話:発見から復旧までの全工程

WordPress を使っているなら、セキュリティは「あると良い」ではなく「必須」です。理由は以下の通り:

- 全世界のウェブサイトの40%以上がWordPressで作られています(W3Techs.com調べ)。これだけ普及していると、当然ハッカーにとって格好の標的になります。

- WordPressはオープンソース。コアコードが公開されているため、開発者にとっては便利ですが、悪意ある人間も脆弱性を見つけやすくなります。コアチームは頻繁にパッチを出しますが、全員がすぐにアップデートするわけではありません。

- さらに、プラグインやテーマのエコシステムが巨大で、サードパーティ製も含め数万単位のものがあります。便利ですが、中にはメンテされていないものやセキュリティ基準が甘いものも。こうしたプラグインは大きな穴になり得ます。

- つまり、コアやプラグインを放置すると危険が一気に高まるということです。

今回は、実際にあったケースを紹介します。古いプラグインが原因でハッキングされたWordPressサイト。発見から復旧まで、どんな流れで対応したのかをシェアします。

侵害されたときのサイン

最初に気付いたのは以下の異常な動きでした:

- モバイルやログアウト状態のブラウザでアクセスすると、スパムやギャンブル系の怪しいサイトにリダイレクトされる。

- Google検索に「このサイトはハッキングされている可能性があります」と警告が出る。

- 「site:domain.com」で検索すると、本来存在しないURLがインデックスされている。

- いくつかのプラグインが動かなくなり、コードが改ざんされている形跡がある。

原因調査

サーバーログとコードを精査した結果、問題のプラグインはxyz-forms-lite (*名前やファイルは保護のため一部変更)。

3年以上アップデートされておらず、wp-fix.php や db1.php など不審なファイルが入っていました。さらに、functions.php 内には base64_decode() や eval() を使った悪質なコードが仕込まれていました。

これは遠隔操作のバックドアでよく使われる手口です。

対応手順

ステップ1:一旦サイトを停止

.htaccessを編集してメンテナンスページへ全リダイレクト。感染状態のまま公開しないための一時措置です。

ステップ2:バックアップ

コードとDBをまるごとバックアップ。作業中に何かあっても復旧できるようにします。

ステップ3:プラグインと不正コードの削除

問題のプラグインを完全削除。

さらに以下のコマンドで怪しいコードを検索:

grep -R “base64_decode” .

grep -R “eval(” .

テーマとプラグインをオリジナルと比較して改ざんがないかチェックしました。

ステップ4:WordPressコアとプラグインをクリーンインストール

CLIで最新コアを再ダウンロード:

wp core download –force

プラグインは wordpress.org からのみ再インストール。メンテされているものだけ使用します。

ステップ5:マルウェアスキャン&セキュリティ強化

Wordfenceでフルスキャンし残っている不正ファイルを除去。

WAFを有効化し、アラート通知も設定。

ステップ6:全システムを更新

プラグインをすべて最新にアップデート。カスタムテーマや自作プラグインも最新版のWordPressに合わせて修正。

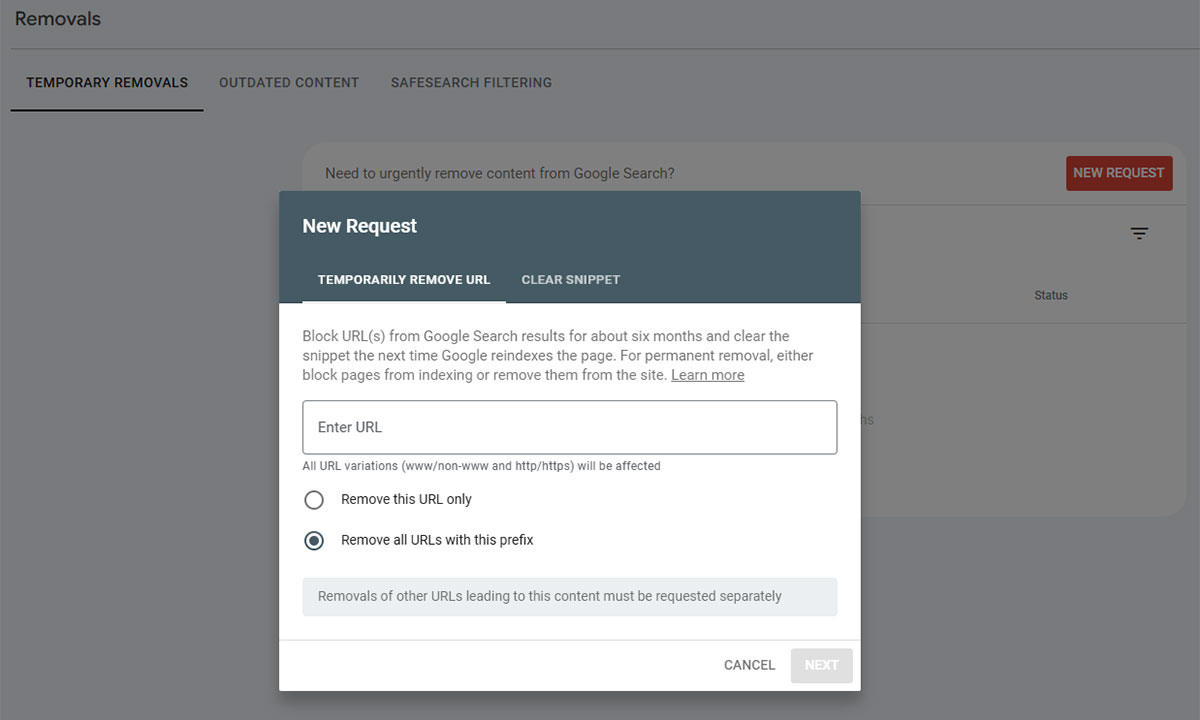

ステップ7:復旧&Googleに再審査依頼

Googleに警告されていた場合、Search Console で以下を実施:

- 「セキュリティと手動による対策」 から再審査をリクエスト。

- 削除 ツールで怪しいURLをインデックスから除去。

Google Search Console で悪質なURLを削除した画面

学んだこと

– メンテされていないプラグインは絶対使わない。

– 定期バックアップは必須。

– WP Activity Log や Git でコード変更を監視。

– Wordfence などのセキュリティプラグインを導入し、異常を早期検知。

– 管理画面はCAPTCHA、IP制限、2段階認証でガード。

役立つWordPressツール/プラグイン

| ツール | 用途 |

| Wordfence | マルウェアスキャンとファイアウォール |

| Sucuri Scanner | マルウェア検出&改ざん監視 |

| WPvivid Backup | 自動バックアップ |

| Loginizer | ブルートフォース攻撃対策 |

| WP Activity Log | 管理操作を全記録 |

WordPressのセキュリティは「プラグイン入れたら終わり」ではありません。日々のメンテと監視が必須です。

今回のケースが、同じようなリスクに気付くきっかけになれば幸いです。

| Phung Huu Kien S-Chief |